Resecurity MirageX

Plateforme de cyberdéception et de honeypot propulsée par l’IA

Transformez votre infrastructure en un piège pour les adversaires

Les attaquants modernes sont patients, furtifs et hautement adaptatifs. Les outils de sécurité traditionnels sont conçus pour bloquer et alerter, mais ils révèlent rarement la manière dont les attaquants pensent, se déplacent et opèrent réellement au sein d’un réseau.

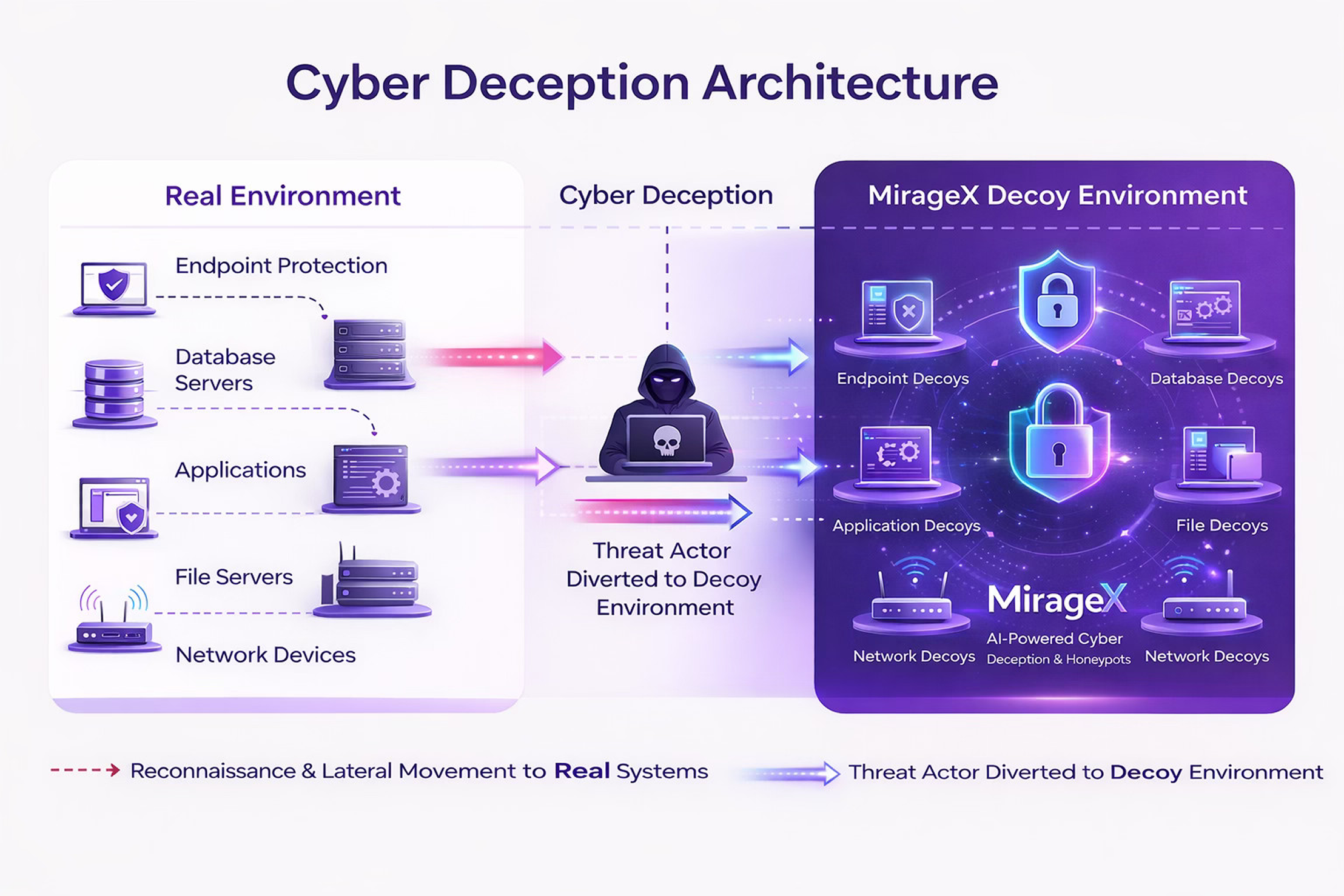

Resecurity MirageX est une plateforme avancée de cyberdéception et de honeypot conçue pour exposer les adversaires en les attirant dans des environnements leurres réalistes. En émulant l’infrastructure d’entreprise, les applications, les identifiants et les services réseau, MirageX transforme votre environnement en un terrain de chasse actif où chaque action de l’attaquant est détectée, enregistrée et analysée.

Au lieu d’attendre des alertes, les équipes de sécurité obtiennent une visibilité directe sur le comportement des attaquants dans un environnement contrôlé et isolé.

La cyberdéception est une approche de sécurité proactive qui utilise des leurres, des pièges et des actifs simulés pour tromper les attaquants et détecter les intrusions de manière précoce. Ces actifs ressemblent et se comportent comme de véritables systèmes de production, mais ils sont entièrement isolés et sûrs.

Toute interaction avec un actif de déception est, par définition, suspecte. Cela fait de la cyberdéception l’un des moyens les plus fiables pour détecter les mouvements latéraux, l’abus d’identifiants, les menaces internes et les attaquants persistants avancés.

MirageX étend ce concept en utilisant l’intelligence artificielle et le renseignement sur les menaces afin de créer des environnements de haute fidélité quasiment impossibles à distinguer de l’infrastructure réelle par les attaquants.

-

Émulation d’infrastructure hyperréaliste

MirageX déploie des serveurs leurres, des endpoints, des bases de données, des services cloud et des équipements réseau qui reflètent votre environnement réel. Les noms d’hôte, systèmes d’exploitation, services et configurations sont conçus pour paraître authentiques et opérationnels.

-

Couche de déception adaptative

La plateforme ajuste dynamiquement les actifs leurres en fonction du comportement des attaquants et du renseignement sur les menaces. À mesure que les techniques évoluent, MirageX s’adapte automatiquement pour rester crédible et pertinent.

-

Engagement et piégeage des acteurs de la menace

MirageX attire les adversaires et les maintient engagés dans des environnements contrôlés. Cela permet aux équipes de sécurité d’observer leurs actions sans risque pour les systèmes métiers réels.

-

Chasse aux menaces automatisée

Au lieu d’attendre des alertes, MirageX surveille en continu les interactions des attaquants avec les leurres afin d’identifier les menaces cachées, les mouvements latéraux et les activités internes.

-

Télémétrie approfondie et analyse forensique des attaquants

Chaque commande, connexion, tentative d’identifiant et mouvement est enregistré. MirageX fournit une vision détaillée des tactiques, techniques et procédures utilisées par les attaquants.

-

Intégration transparente avec la pile de sécurité

MirageX s’intègre aux plateformes SIEM, SOAR, EDR, NDR et d’analytique de sécurité afin d’enrichir les alertes, d’accélérer les investigations et d’améliorer les flux de réponse.

-

Déploiement des actifs de déception

Des systèmes leurres, des identifiants, des fichiers et des services sont déployés dans l’ensemble de l’environnement, y compris les infrastructures sur site, cloud et hybrides.

-

Émulation de l’environnement

Les actifs sont configurés pour imiter des applications réelles, le comportement du réseau et l’activité des utilisateurs afin de paraître totalement légitimes.

-

Attraction des attaquants

Les acteurs de la menace découvrent et interagissent avec les actifs de déception lors de la reconnaissance, des mouvements latéraux ou des tentatives d’exploitation.

-

Surveillance du comportement

MirageX capture chaque interaction en temps réel, y compris les outils utilisés, les commandes exécutées et les schémas de déplacement.

-

Génération de renseignement

La plateforme analyse le comportement des attaquants à l’aide de l’IA et du renseignement sur les menaces afin de profiler les tactiques et d’identifier les campagnes.

-

Réponse et confinement

Les alertes sont envoyées aux équipes de sécurité et aux systèmes intégrés, permettant une investigation et une réponse immédiates.

Les honeypots traditionnels sont statiques et faciles à identifier. MirageX utilise l’intelligence artificielle pour créer des environnements dynamiques qui évoluent avec le paysage des menaces.

-

Actifs adaptatifs

Les leurres s’adaptent en temps réel en fonction du comportement des attaquants, ce qui les rend plus difficiles à détecter et à contourner.

-

Profilage automatisé

L’IA analyse l’activité des attaquants afin d’identifier les outils, les techniques et une attribution potentielle sans effort manuel.

-

Réduction des faux positifs

L’apprentissage automatique aide à distinguer l’activité légitime du comportement malveillant, améliorant ainsi la qualité des signaux.

-

Déploiement évolutif

Les actifs de déception peuvent être déployés dans des environnements vastes et distribués sans surcharge de configuration manuelle.

-

Tactiques prédictives

MirageX anticipe les mouvements des attaquants et positionne des leurres afin d’intercepter des techniques avancées avant que des dommages ne surviennent.

-

Détection précoce des menaces

Les attaquants sont identifiés dès la première interaction avec les actifs de déception, souvent avant d’atteindre les systèmes réels.

-

Réduction du temps de présence

Les intrusions sont détectées rapidement, limitant le temps pendant lequel les attaquants peuvent rester dissimulés dans l’environnement.

-

Risque réduit pour les systèmes de production

Les attaquants sont détournés des actifs critiques vers des environnements leurres isolés.

-

Compréhension approfondie des attaquants

Les équipes de sécurité obtiennent une visibilité sur la manière dont les adversaires opèrent, et pas seulement sur leur présence.

-

Réponse aux incidents renforcée

La télémétrie réelle des attaquants améliore la qualité des investigations et accélère le confinement.

-

Efficacité opérationnelle

L’automatisation réduit la charge de travail des analystes et priorise les menaces réelles.

MirageX prend en charge des exigences avancées de détection et de surveillance à travers les principaux référentiels, notamment :

-

Cadre de cybersécurité du NIST

-

ISO 27001

-

SOC 2

-

RGPD

-

Normes CMMC et du secteur de la défense

En démontrant une détection proactive et des contrôles de surveillance avancés, MirageX renforce la posture d’audit et la préparation réglementaire.

Resecurity MirageX n’est pas un piège autonome. Il fait partie intégrante de l’écosystème de cyber-renseignement de Resecurity. Il combine :

-

Renseignement mondial sur les menaces

-

Analyses pilotées par l’IA

-

Données réelles sur les adversaires

-

Ingénierie de déception de niveau entreprise

Cela permet aux organisations d’aller au-delà d’une défense passive et d’exposer activement les attaquants avant que des dommages ne surviennent. MirageX transforme votre infrastructure d’une cible en une arme contre les adversaires.

Los Angeles, CA 90071 Google Maps