Chasse aux menaces cyber

Chasser et se défendre de manière autonome contre les attaques, menaces et vulnérabilités avancées d’aujourd’hui.

Chasse aux menaces gérée

Découvrir les menaces cachées

Conseils exploitables

Maintenir la conformité

Analyse gérée de la chasse aux menaces

Grâce à Resecurity Hunter, les organisations disposent d’une analyse autonome des menaces et d’une analyse approfondie des schémas de trafic, des comportements des utilisateurs et des vulnérabilités potentielles. Notre logiciel d’analyse des menaces surveille et détecte de manière proactive les anomalies des utilisateurs, des applications, des systèmes et du réseau.

Resecurity Hunter utilise de vastes ensembles de données collectées pour identifier les menaces avancées et répondre aux cyberattaques complexes d’aujourd’hui qui échappent souvent à la détection. Les organisations bénéficient d’analyses complètes, de rapports, de détails et de recommandations de remédiation pour une cybersécurité efficace face aux attaques les plus avancées.

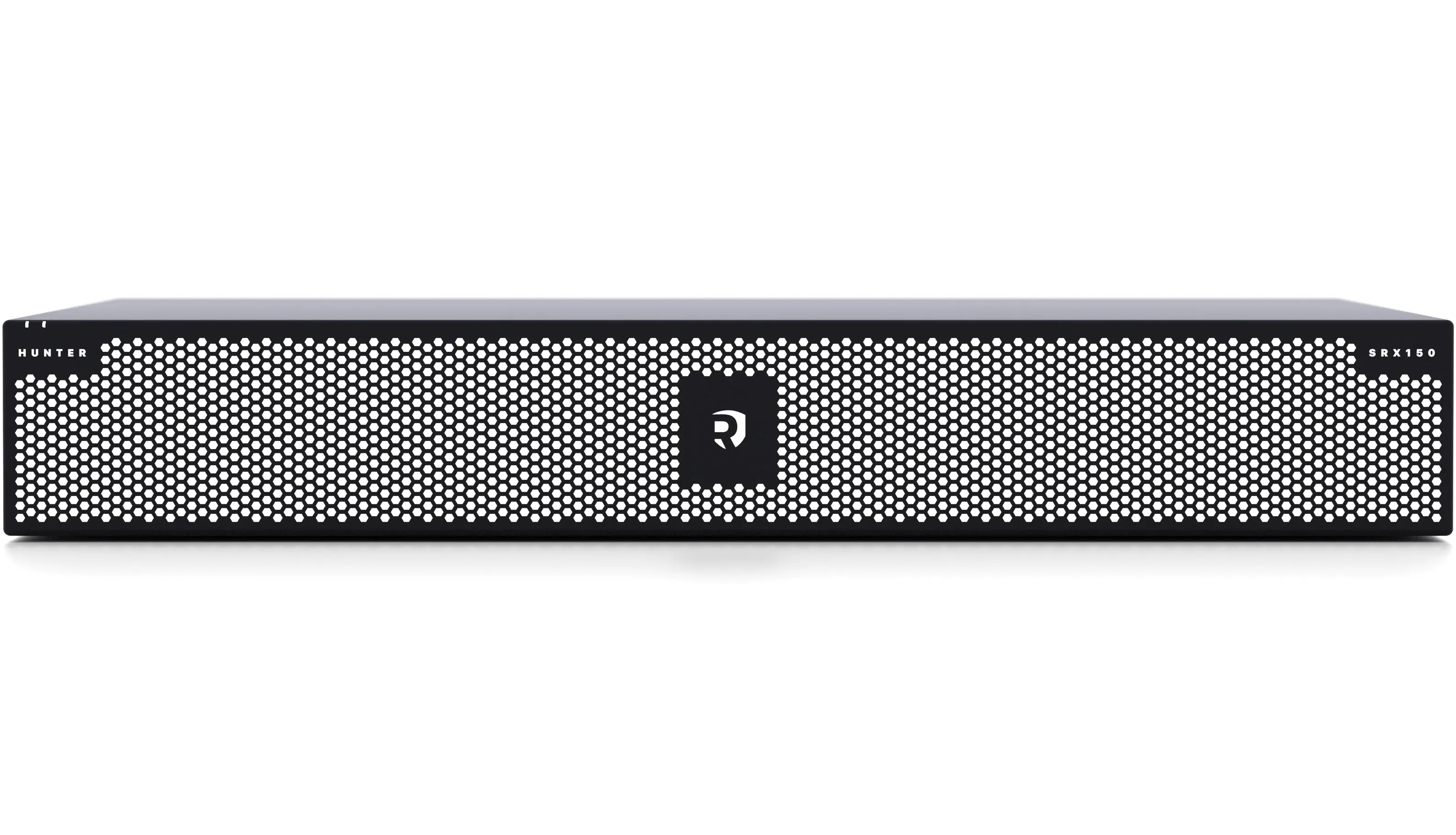

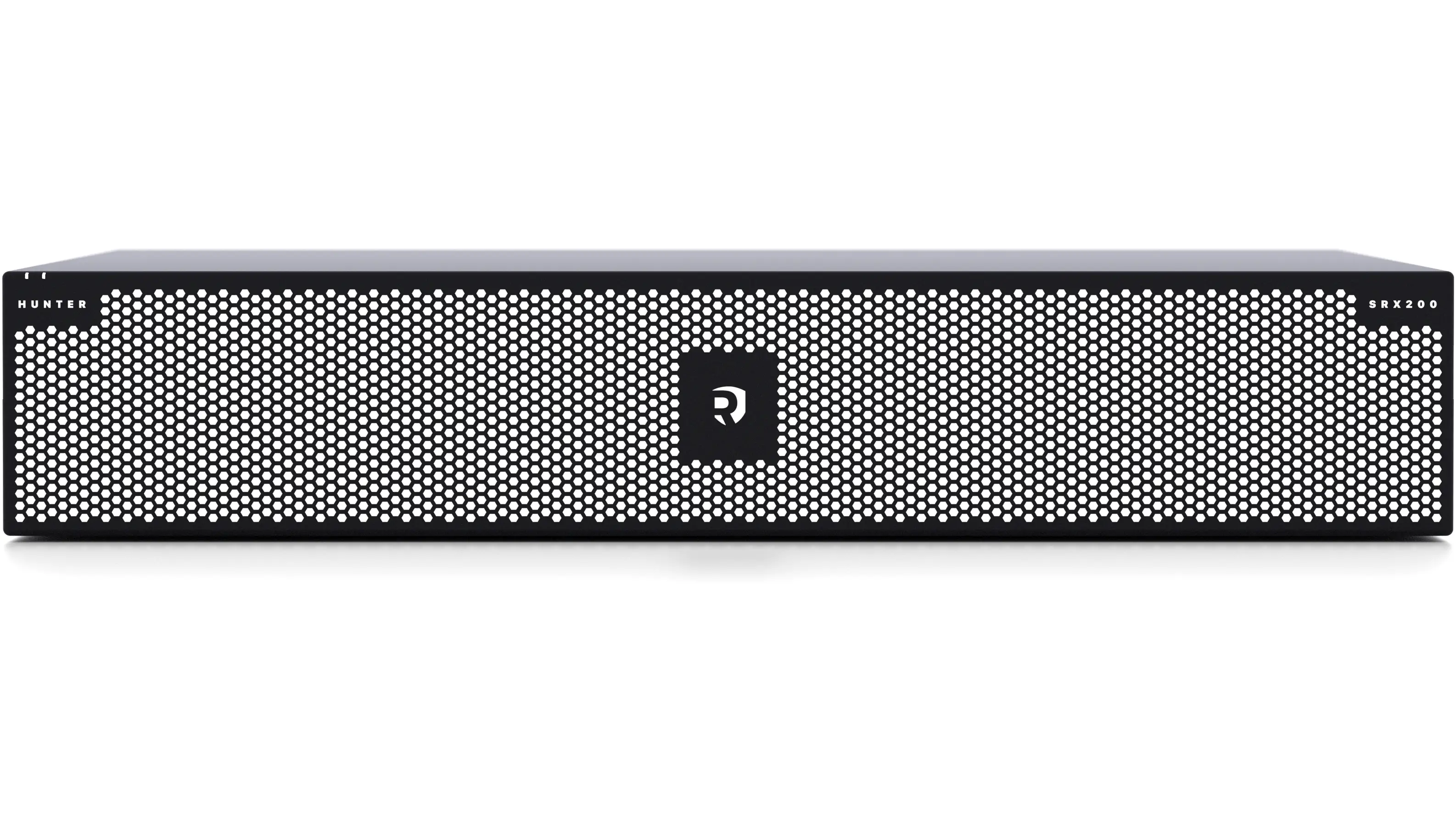

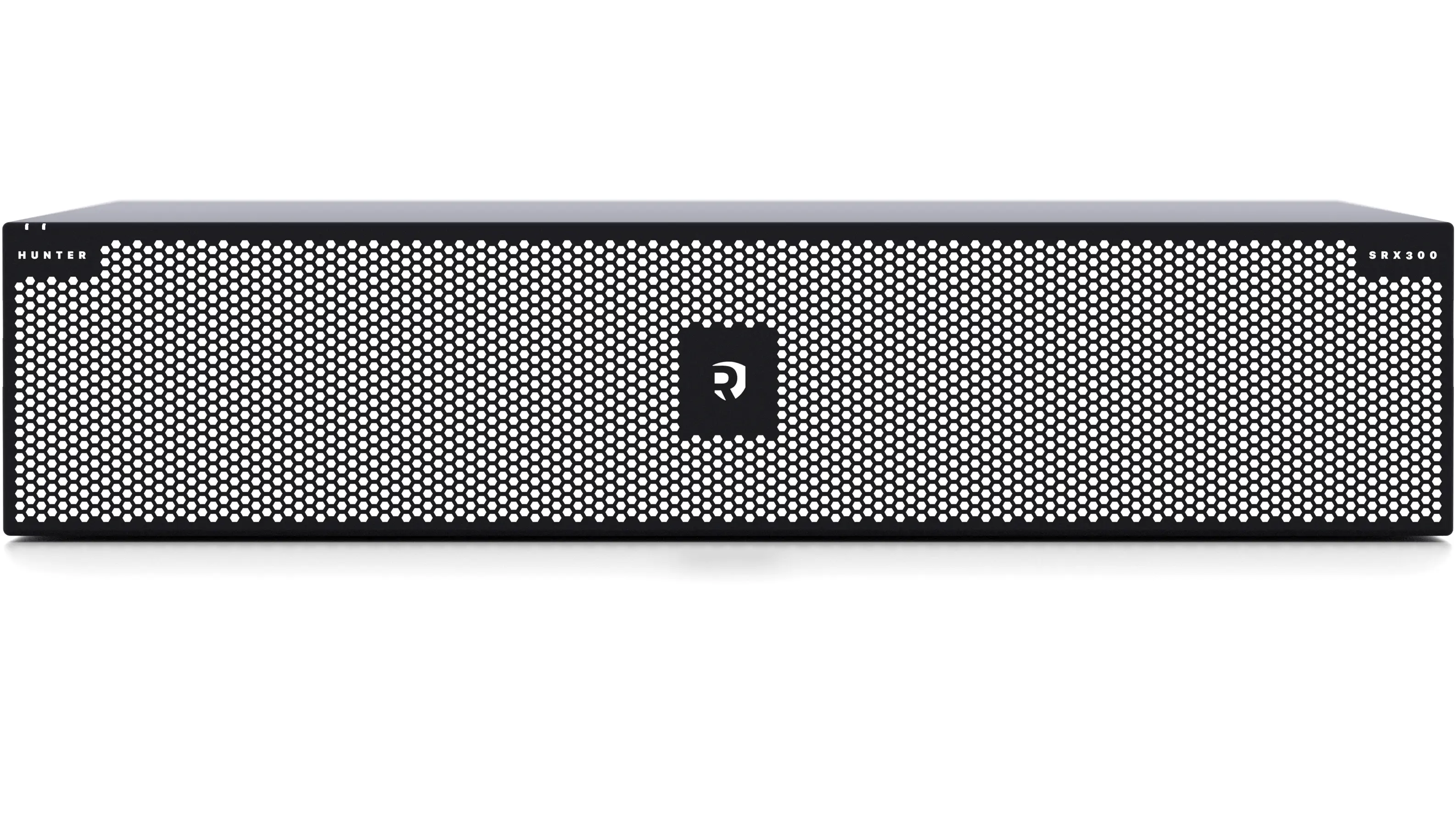

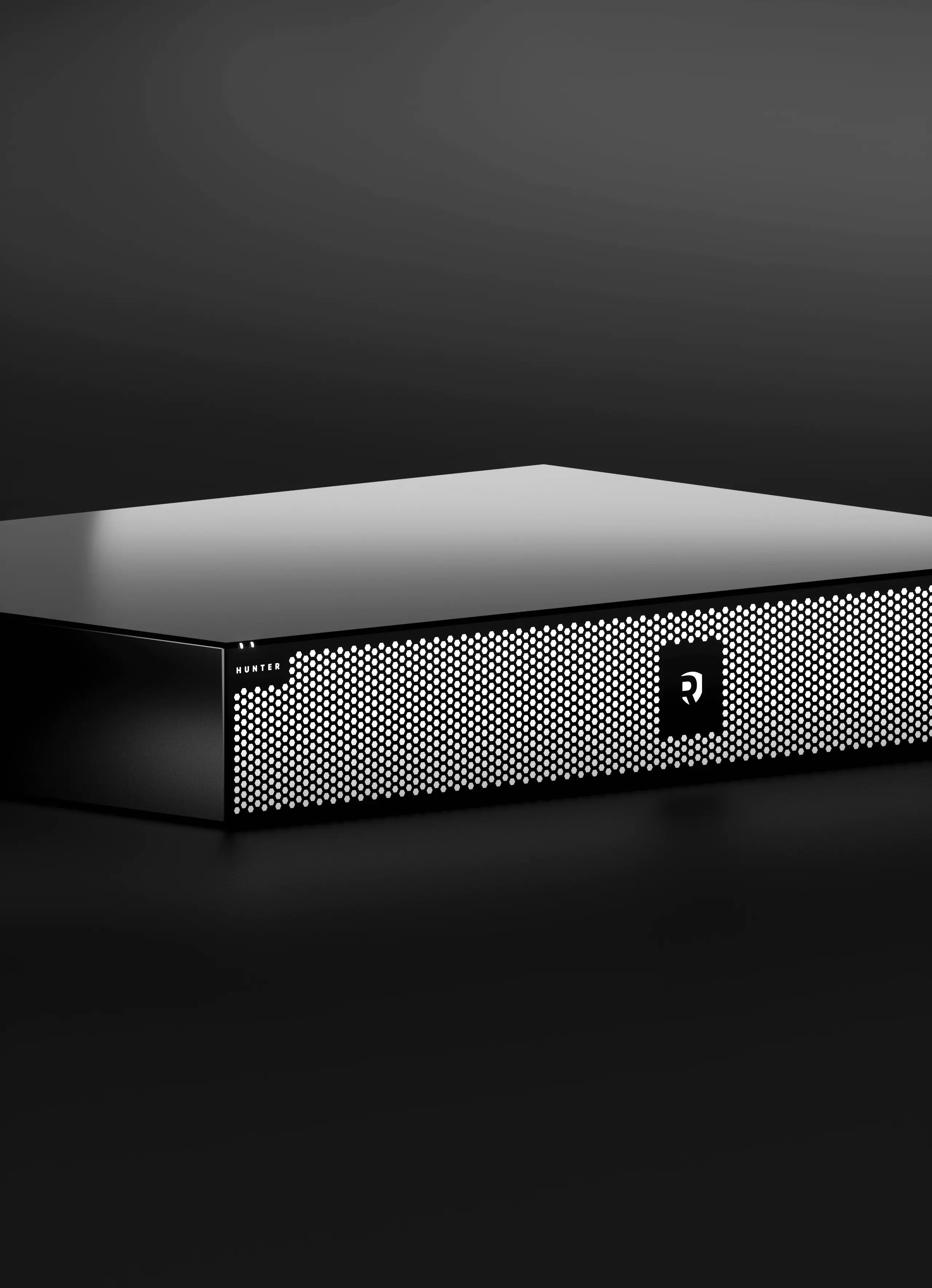

Hunter est disponible en 3 configurations différentes. Les modèles SRX150 / 200 / 300 de Resecurity sont conçus pour protéger les sites d’entreprise distribués et servir de pare-feu périmétrique pour les centres de données de petite, moyenne et grande taille.

Hunter

Hunter

Hunter

Chasse proactive aux menaces

Hunter étend et renforce le périmètre de sécurité en couvrant toutes les dimensions critiques d’une entreprise moderne.

- Actifs

- Utilisateurs

- Applications

- Réseau

- Services

- Appareils

- Objets connectés (IoT)

- Clouds

- Chaîne d’approvisionnement

- Tiers

Restez informé des dernières actualités et évolutions en cybersécurité.

En m’abonnant, je comprends et j’accepte que mes données personnelles soient collectées et traitées conformément à la Confidentialité et aux Politique relative aux cookies

Los Angeles, CA 90071 Google Maps