Resecurity MirageX

Plataforma de Decepción Cibernética y Honeypot impulsada por IA

Convierta su infraestructura en una trampa para los adversarios

Los atacantes modernos son pacientes, sigilosos y altamente adaptables. Las herramientas de seguridad tradicionales están diseñadas para bloquear y alertar, pero rara vez revelan cómo piensan, se mueven y operan realmente los atacantes dentro de una red.

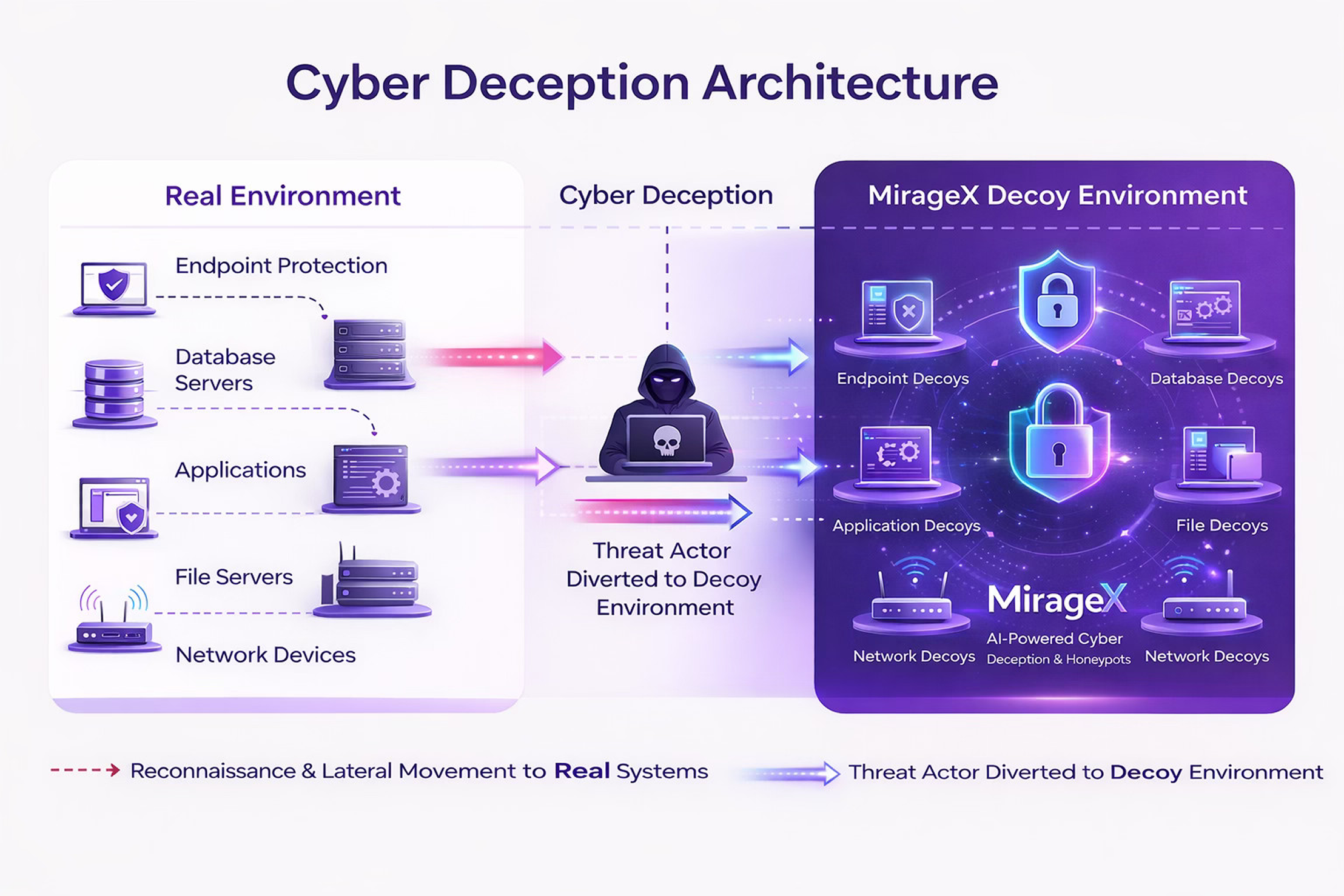

Resecurity MirageX es una plataforma avanzada de decepción cibernética y honeypot diseñada para exponer a los adversarios atrayéndolos a entornos señuelo realistas. Al emular la infraestructura empresarial, las aplicaciones, las credenciales y los servicios de red, MirageX convierte su entorno en un terreno de caza activo donde cada acción del atacante es detectada, registrada y analizada.

En lugar de esperar alertas, los equipos de seguridad obtienen visibilidad directa del comportamiento de los atacantes en un entorno controlado y aislado.

La decepción cibernética es un enfoque de seguridad proactivo que utiliza señuelos, trampas y activos simulados para engañar a los atacantes y detectar intrusiones de forma temprana. Estos activos parecen y se comportan como sistemas reales de producción, pero están completamente aislados y son seguros.

Cualquier interacción con un activo de decepción es, por definición, sospechosa. Esto convierte a la decepción cibernética en una de las formas más fiables de detectar movimiento lateral, abuso de credenciales, amenazas internas y atacantes persistentes avanzados.

MirageX amplía este concepto utilizando inteligencia artificial e inteligencia de amenazas para crear entornos de alta fidelidad que son casi imposibles de distinguir de la infraestructura real por parte de los atacantes.

-

Emulación de Infraestructura Hiperrealista

MirageX despliega servidores señuelo, endpoints, bases de datos, servicios en la nube y dispositivos de red que reflejan su entorno real. Los nombres de host, sistemas operativos, servicios y configuraciones están diseñados para parecer auténticos y operativos.

-

Capa de Decepción Adaptativa

La plataforma ajusta dinámicamente los activos señuelo en función del comportamiento de los atacantes y la inteligencia de amenazas. A medida que las técnicas evolucionan, MirageX se adapta automáticamente para seguir siendo convincente y relevante.

-

Interacción y Captura de Actores de Amenaza

MirageX atrae a los adversarios y los mantiene involucrados dentro de entornos controlados. Esto permite a los equipos de seguridad observar sus acciones sin riesgo para los sistemas empresariales reales.

-

Caza de Amenazas Automatizada

En lugar de esperar alertas, MirageX monitorea continuamente las interacciones de los atacantes con los señuelos para identificar amenazas ocultas, movimiento lateral y actividad interna.

-

Telemetría Profunda y Análisis Forense del Atacante

Cada comando, conexión, intento de credencial y movimiento se registra. MirageX proporciona una visión detallada de las tácticas, técnicas y procedimientos utilizados por los atacantes.

-

Integración Fluida con el Stack de Seguridad

MirageX se integra con plataformas SIEM, SOAR, EDR, NDR y de analítica de seguridad para enriquecer las alertas, acelerar las investigaciones y mejorar los flujos de respuesta.

-

Despliegue de Activos de Decepción

Los sistemas señuelo, credenciales, archivos y servicios se despliegan en todo el entorno, incluidas las infraestructuras locales, en la nube e híbridas.

-

Emulación del Entorno

Los activos se configuran para imitar aplicaciones reales, el comportamiento de la red y la actividad de los usuarios, de modo que parezcan completamente legítimos.

-

Atracción de Atacantes

Los actores de amenaza descubren e interactúan con los activos de decepción durante el reconocimiento, el movimiento lateral o los intentos de explotación.

-

Monitoreo de Comportamiento

MirageX captura cada interacción en tiempo real, incluidas las herramientas utilizadas, los comandos ejecutados y los patrones de movimiento.

-

Generación de Inteligencia

La plataforma analiza el comportamiento de los atacantes utilizando IA e inteligencia de amenazas para perfilar tácticas e identificar campañas.

-

Respuesta y Contención

Las alertas se envían a los equipos de seguridad y a los sistemas integrados, lo que permite una investigación y respuesta inmediatas.

Los honeypots tradicionales son estáticos y fáciles de identificar. MirageX utiliza inteligencia artificial para crear entornos dinámicos que cambian con el panorama de amenazas.

-

Activos Adaptativos

Los señuelos se ajustan en tiempo real según el comportamiento del atacante, lo que los hace más difíciles de detectar y eludir.

-

Perfilado Automatizado

La IA analiza la actividad de los atacantes para identificar herramientas, técnicas y una posible atribución sin esfuerzo manual.

-

Reducción de Falsos Positivos

El aprendizaje automático ayuda a distinguir la actividad legítima del comportamiento malicioso, mejorando la calidad de las señales.

-

Despliegue Escalable

Los activos de decepción pueden desplegarse en entornos grandes y distribuidos sin sobrecarga de configuración manual.

-

Tácticas Predictivas

MirageX anticipa los movimientos de los atacantes y posiciona señuelos para interceptar técnicas avanzadas antes de que ocurra el daño.

-

Detección Temprana de Amenazas

Los atacantes son identificados en la primera interacción con los activos de decepción, a menudo antes de alcanzar los sistemas reales.

-

Reducción del Tiempo de Permanencia

Las intrusiones se detectan rápidamente, lo que limita el tiempo que los atacantes pueden permanecer ocultos dentro del entorno.

-

Menor Riesgo para los Sistemas de Producción

Los atacantes son desviados de los activos críticos hacia entornos de señuelo aislados.

-

Visión Más Profunda del Atacante

Los equipos de seguridad obtienen visibilidad sobre cómo operan los adversarios, no solo sobre su presencia.

-

Respuesta a Incidentes Más Sólida

La telemetría real de los atacantes mejora la calidad de las investigaciones y acelera la contención.

-

Eficiencia Operativa

La automatización reduce la carga de trabajo de los analistas y prioriza las amenazas reales.

MirageX admite requisitos avanzados de detección y monitoreo en los principales marcos, incluidos:

-

Marco de Ciberseguridad del NIST

-

ISO 27001

-

SOC 2

-

RGPD

-

Estándares CMMC y del sector de defensa

Al demostrar detección proactiva y controles avanzados de monitoreo, MirageX fortalece la postura de auditoría y la preparación regulatoria.

Resecurity MirageX no es una trampa independiente. Es una parte totalmente integrada del ecosistema de inteligencia cibernética de Resecurity. Combina:

-

Inteligencia global de amenazas

-

Analítica impulsada por IA

-

Datos reales de adversarios

-

Ingeniería de decepción de nivel empresarial

Esto permite a las organizaciones ir más allá de la defensa pasiva y exponer activamente a los atacantes antes de que ocurra el daño. MirageX transforma su infraestructura de un objetivo en un arma contra los adversarios.

Los Angeles, CA 90071 Google Maps